在企业邮件系统维护中可能会遇到这样两种情况:

1、经常收到从某个邮件服务器(域名或IP地址)发来的垃圾邮件;

2、某些合作伙伴公司发来的电子邮件经常被过滤到垃圾箱里。

如果要解决上述两种情况,最好的方法就是直接将发送垃圾邮件的服务器屏蔽掉,而需要接收的邮件被误滤到垃圾箱的服务器加入可信任的名单中。

Exchange Online通过连接筛选器可以实现这一功能,连接筛选器主要是依靠针对发件服务器的IP地址进行过滤,分别提供白名单和黑名单两种服务。加入到黑名单的IP地址发送到EO的邮件都将被直接过滤掉;加入到白名单的IP地址发送到EO的邮件会被直接放行,并且不会对其邮件进行垃圾邮件评估。

一、使用“Exchange 管理中心”配置连接筛选器

在EAC中,导航到“保护”,定位到“连接筛选器”选项卡,选择需要配置的“Default”,点击笔形按钮,打开“编辑垃圾邮件筛选器”窗口。

需要注意的是,EO不允许用户创建链接筛选器,只允许对默认的链接筛选器进行修改。

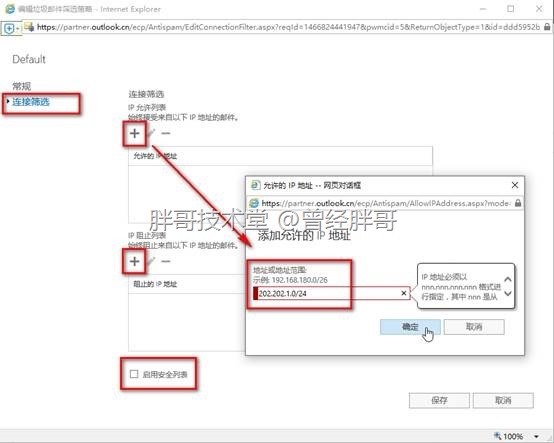

点击“连接筛选”选项卡,在“IP允许列表”中点击“+”按钮,添加允许的IP地址或IP网段。即白名单操作。

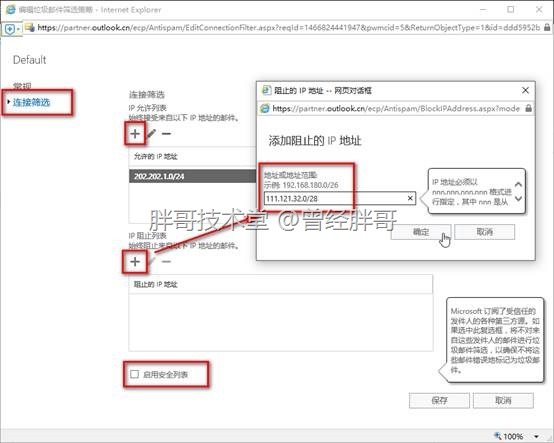

在“IP阻止列表”中点击“+”按钮,添加阻止的IP地址或IP网段,即黑名单操作。

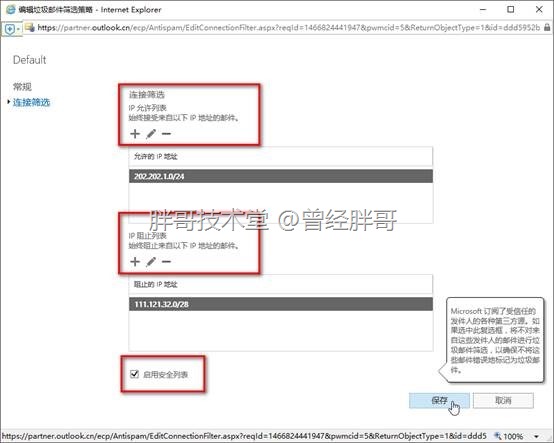

此外,为了保证名单切实生效,建议勾选“启用安全列表”选项,这样能够确保不会被第三方安全发件人提供商的列表作用,使邮件遭到误判。

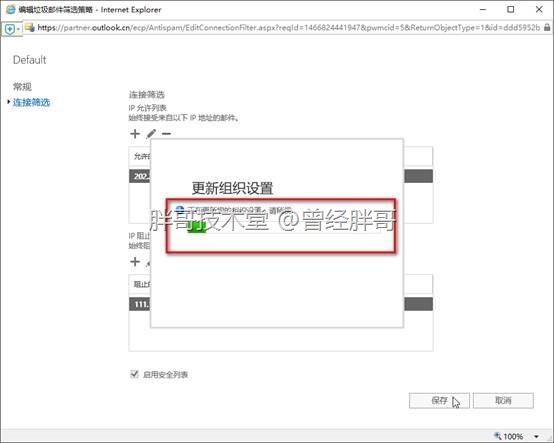

点击“保存”按钮,等待其作用到整过组织。由此可见,连接筛选器的配置是全局性的。

二、利用邮件规则解决特例问题

1、如何解决由于IP段过大导致的正常邮件被过滤

在设置IP地址的白名单或黑名单时,建议尽量使用IP地址来约束,而不要使用IP段来定义。如果真要使用IP段,建议使用24-32位掩码的地址段,而不要使用1-23位掩码。因为使用较短掩码的地址段,将包含更多的IP地址,这样往往导致某些可能是非垃圾邮件发送服务器的IP地址也被包含进来,从而出现用户无法收到正常邮件的情况。

基于上述情况,可以使用邮件规则将非垃圾邮件发送服务器的IP发送的邮件在X邮件标头中SCL值改为0,并可实现其邮件不会被过滤。但需要注意,如果其依然存在微软专用的阻止列表或任意第三方阻止列表上,依然会被阻止。

在“Exchange管理中心”窗口中,点击导航栏中的“邮件流”,选择右边窗口导航条中的“规则”,点击添加“+”按钮,在下拉菜单中选择“创建新规则”。

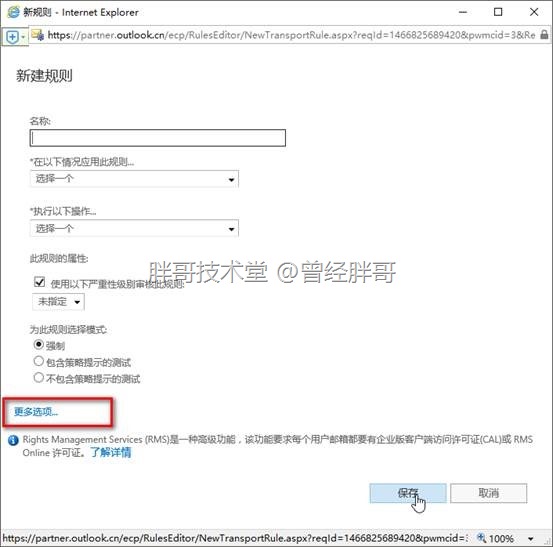

在“新建规则”窗口中点击“更多选项”。

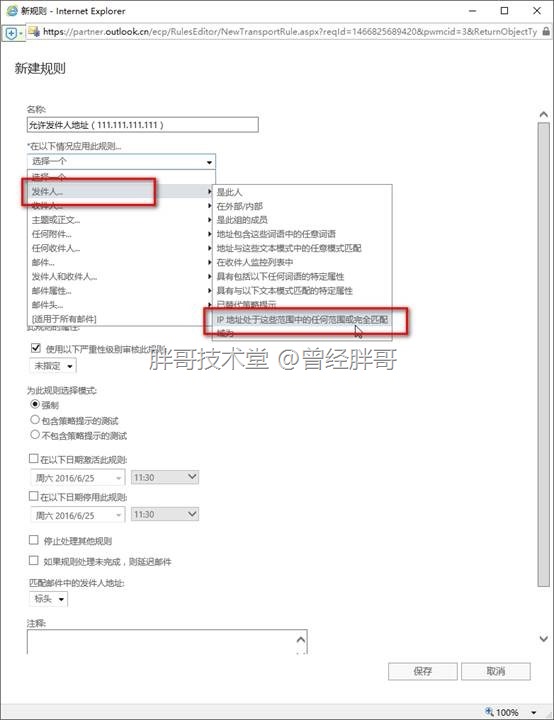

为新规则定义名称,并指定规则的作用条件,即该规则在什么情况下生效。在下拉列表中选择“发件人”,然后再右侧滑出菜单中选择“IP地址处于这些范围中的任何范围或完全匹配”。

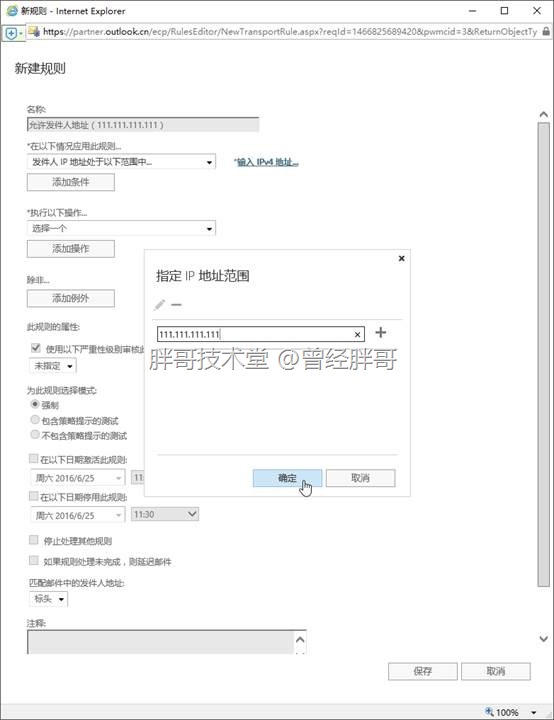

在弹出的对话框中输入并添加IP地址或IP网段,此处可以添加多条。

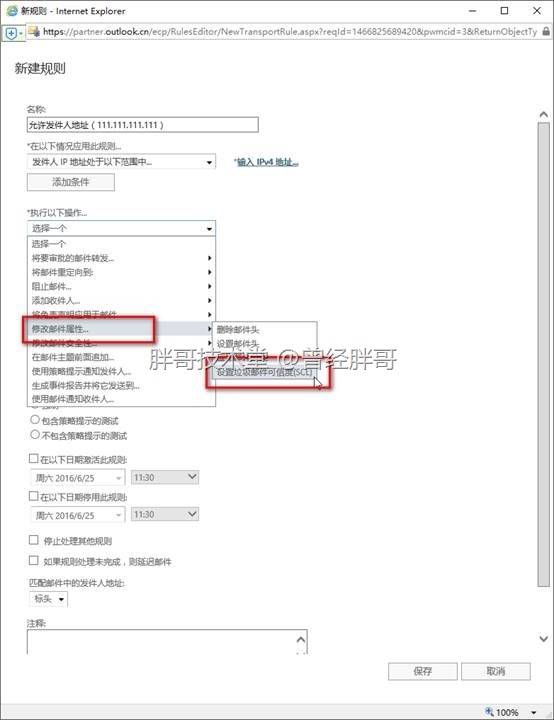

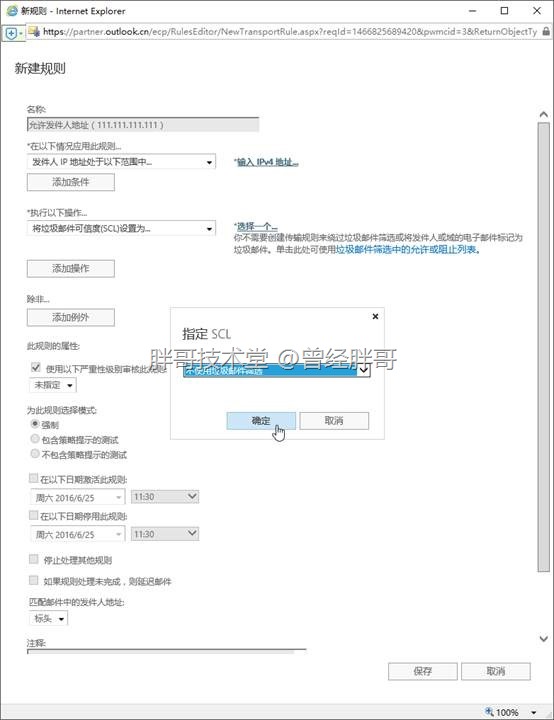

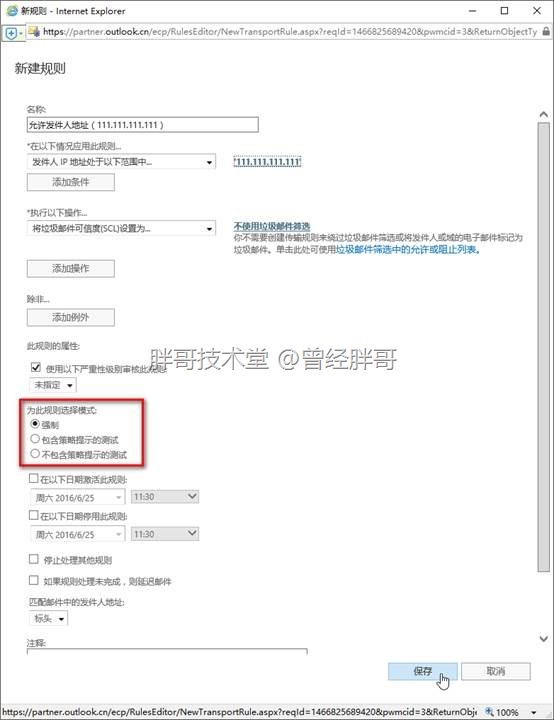

在执行动作列表中选择“修改邮件属性”,然后在右边滑出菜单中选择“设置垃圾邮件可信度(SCL)”。

在弹出对话框中选择“不适用垃圾邮件筛选”。

最后定义改规则为“强制”作用,点击“保存”,完成创建。

2、如何处理某个IP地址部分域名的邮箱发送垃圾邮件问题

更进一步,如果按照上一种情况,能够解决针对某个IP地址的发件服务器,发送邮件都被特别排除在白名单或黑名单外及你选哪个处理。但是如果这个IP地址的邮件服务器承载的不止一个域的邮件发送,而是多个域,其中只有某几个域的发出的邮件不为垃圾邮件,而其它的域发出的邮件有严重的垃圾邮件。比如对于某些邮件服务提供商提供给企业的企业邮箱,就有可能不同公司域名不同,但被分配到同一台邮件服务器上。

其解决方法就是在前面已有针对这个IP地址定义“不适用垃圾邮件筛选”规则的基础上,再创建一条针对该IP地址的规则。规则生效条件不变,依然是基于那个IP地址。执行操作将SCL级别由“不适用垃圾邮件筛选”换成“0”,最后在“除非”列表中选择“发件人”,在右边滑出菜单中选择“域为”,在弹出对话框中添加允许接收的发件人域。点击“确定”并“保存”,完成规则的创建。

由于上述两条规则的作用可以保证指定域的邮件不被过滤,而从这个IP地址发出的为指定域的邮件将被过滤。